presa

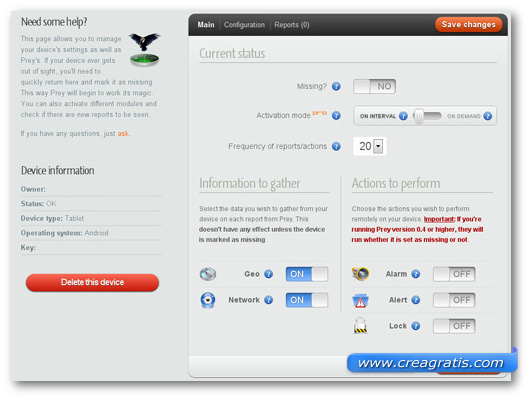

presa le permite monitorear gratis hasta tres dispositivos, y pagar hasta 500. Lo que le da una buena idea de cómo esta aplicación está diseñada para usuarios profesionales, y cuánto puntos sobre tu propia efectividad. Las herramientas básicas y gratuitas le permiten rastrear una PC en cada parte del planeta, destacando su posición en un mapa. También es posible bloquear el acceso a la PC de forma remota, elimine todos los pasos contenidos y también elimine completamente los contenidos de la computadora portátil.

Encuentra mi Mac

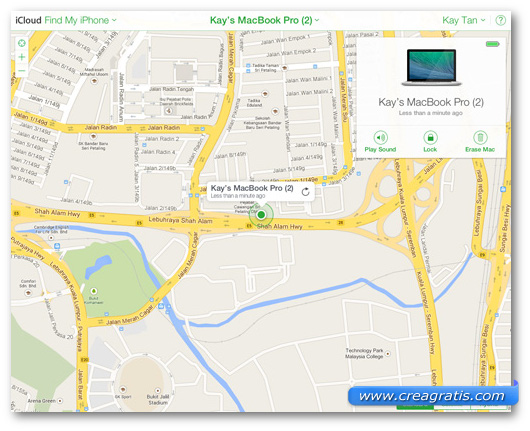

Encuentre mi Mac es un servicio gratuito ofrecido desde Apple, y atado a doble hilo al ecosistema de iOS. Puede verificar la posición de su Mac desde cualquier dispositivo conectado a Internet, sin importar si está utilizando un iPhone, un iPad u otro Mac. Las opciones fundamentales son todas allí, incluso si no es fácil controlar muchos dispositivos simultáneamente. Sin embargo, es posible verificar la posición del dispositivo, bloquearlo de forma remota y también eliminar todos sus contenidos.

LockitTight

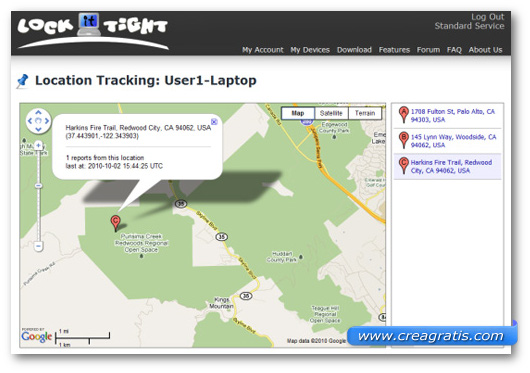

Lockittight , además de bloquear la PC y eliminar todos los datos contenidos en él de forma remota, le permite ubicar con precisión la computadora, ambos trazando la computadora portátil e identificando al ladrón. De hecho, como ya se realizan algunas aplicaciones de teléfonos inteligentes, use la cámara web para tomar fotografías de aquellos que usan la PC, para tener una pantalla de la actividad realizada y recibir una proporción de todas las tareas realizadas por el ladrón.

LOJACK PARA LOPTOP

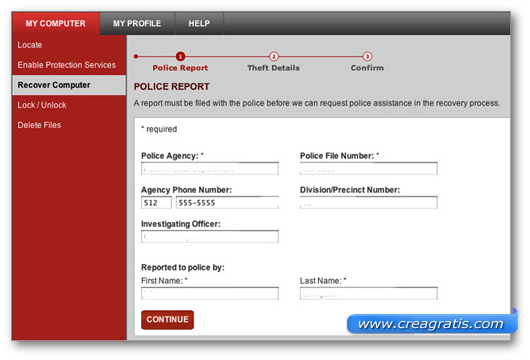

Si estamos dispuestos a gastar de 35 a 45 euros al año, podemos considerar un servicio en particular que garantice la recuperación de la computadora, la tableta y el teléfono robado. En esencia, la aplicación se instala directamente en el BIOS: Esto evita la cancelación y permite el software absoluto, la compañía que ofrece este servicio, para rastrear la computadora portátil y enviar un equipo para recuperarlo. Si el teléfono no se recupera dentro de los 60 días, la propia compañía le reembolsará el precio del dispositivo.

No he intentado este servicio, y no tengo claro los límites vinculados al equipo de investigadores / equipo de recuperación privados, y, por lo tanto, honestamente, no sé lo efectivo que es. Pero para aquellos que necesitan un alto nivel, es una buena solución. Y, sin embargo, la tasa solicitada es honesta, también en vista del reembolso ofrecido en caso de no recuperación de la computadora portátil robada.

Undercover

Finalmente, solo para Mac, vale la pena considerar encubierto . Por dos razones. En primer lugar, debido a que no es un servicio de suscripción, después de pagar 50 euros, más o menos, puede usar la solicitud para siempre. Y, en segundo lugar, porque además de bloquear y eliminar datos, le permite simular una falla de hardware: esto obliga al ladrón para intentar reparar el MAC robado, o para venderlo, lo que aumenta las posibilidades de rastrear el dispositivo.